すぐに実践するための3つの方法

〜SCADAfence OT向け

セキュリティフレームワーク機能から〜

OT環境にもNIST-CSFやIEC-62443といった、セキュリティフレームワークの導入は進んでいます。しかし、限られたリソース、スキルやコストの中で、費用対効果を最大限に発揮することは簡単ではありません。そこで今回、SCADAfenceが搭載しているセキュリティフレームワーク機能をご紹介します。特長は3つで、自動的な情報収集、自動的なスコアリング、そしてきめ細かい単位での適用です。

OT環境の運用のご担当者で、これからセキュリティ対策をはじめる、あるいはこれからセキュリティフレームワークを導入する方にとってお役に立てる機能を紹介します。

自動的な情報収集

SCADAfenceがOT環境から情報を取得するのはパケットキャプチャですが、補完的に必要に応じてポーリングして機器の深い情報を入手したり、NetFlowを活用して幅広い資産情報を収集したりもします。これらの手法で収集した情報をセキュリティフレームワークに適用しますが、NIST-CSF、IEC-62443、NERC-CIPやNCSC-CAFに含まれるいくつかのセクションに適用できます。

|

機能 |

カテゴリー |

サブカテゴリー |

|

識別 (ID) |

資産管理(ID.AM) |

自組織内の物理デバイスとシステムが、目録作成されている。(ID.AM-1) |

|

|

ガバナンス(ID.GV) |

ガバナンスとリスクマネジメントプロセスが、サイバーセキュリティリスクに対処している。(ID.GV-4) |

|

|

リスクアセスメント(ID.RA) |

内部および外部からの脅威が、識別され、文書化されている。(ID.RA-3) |

|

防御 (PR) |

アイデンティティ管理、認証/アクセス制御(PR.AC) |

資産に対する物理アクセスが、管理され、保護されている。(PR.AC-2) |

|

|

データセキュリティ(PR.DS) |

伝送中のデータが、保護されている。(PR.DS-2) |

|

|

情報を保護するためのプロセスおよび手順(PR.IP) |

情報技術/産業用制御システムのベースラインとなる構成は、セキュリティ原則(例:最低限の機能性の概念)を組み入れて、定められ、維持されている。 (PR.IP-1) |

|

|

保護技術(PR.PT) |

通信(情報)ネットワークと制御ネットワークが、保護されている。(PR.PT-4) |

|

検知 (DE) |

異常とイベント(DE.AE) |

検知したイベントは、攻撃の標的と手法を理解するために分析されている。(DE.AE-2) |

|

|

セキュリティの継続的なモニタリング(DE.CM) |

ネットワークは、サイバーセキュリティの潜在的なイベントを検知できるようにモニタリングされている。(DE.CM-1) |

|

|

検知プロセス(DE.DP) |

イベント検知情報が、周知されている。(DE.DP-4) |

|

対応 (RS) |

分析 (RS.AN) |

フォレンジックが、実施されている。(RS.AN-3) |

|

|

低減(RS.MI) |

インシデントは、封じ込められている。(RS.MI-1) |

如何でしょうか。他にもカバーしているセクションはありますが、NISTを例にとっても、稼働中のOT環境への負荷や悪影響が少ないパケットキャプチャだけで、これらの多岐にわたるセクションを自動的に管理できるのは効率的ではないでしょうか。

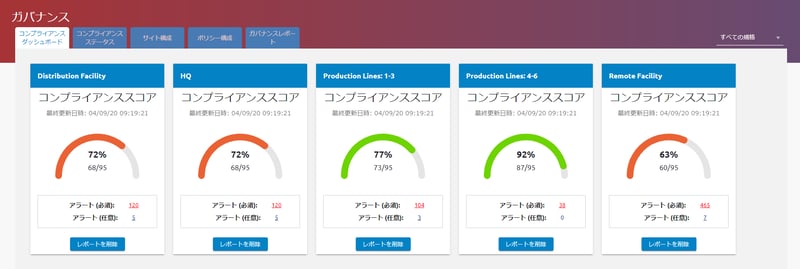

自動的なスコアリング

もし、広範囲なセキュリティフレーワークの導入を決めて、それを大規模な環境に適用しようとすると、セキュリティ要件の照合作業が大変で、人手による作業は現実的ではありません。そこで、照合作業を自動化するのですが、SCADAfenceでは、最新状態をスコアリング表示して、管理対象ごとに一目で状況を把握できるような機能を搭載しています。

-

フレームワークごとのフィルタリング(NIST-CSF、IEC-62443などによってレポート内容を選択できる)

-

セクションごとの準拠の度合いをダッシュボードでスコアリング

-

準拠していない機器を各セクションから参照

-

準拠していないケースでのアラート内容の表示

-

準拠に対する強制力も同時に表示

自動的に情報収集して、自動的にスコアリングまで出来ればすぐに現状を把握できます。一旦、SCADAfenceでスコアリングした後に、適用するセキュリティフレームワークやセクションを取捨選択したり、適用する機器などのOT環境を見直したり、準拠の強制力を関係者間で議論するなど調整していくと自社に最適な基準を設定できるようになりますね。

スコアリング結果のダッシュボード表示 (SCADAfence Platform)

スコアリング結果のダッシュボード表示 (SCADAfence Platform)

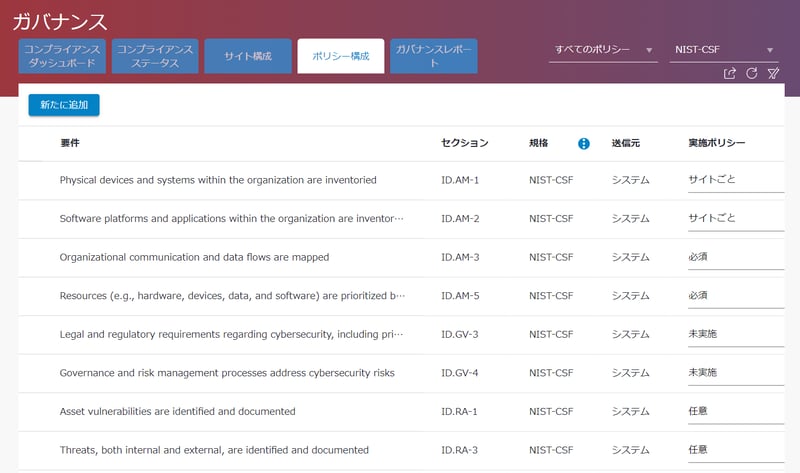

きめ細かい単位での適用

スマートファクトリやスマートシティが促進する過程でセキュリティ対策の重要性は理解していても、新たな業務への人員リソースが不足し、そもそも専門的な知識も不足していて、最適な導入策や運用手順を確立できないケースが一般的です。特に、拠点、工場や生産ラインシステムごとに、その状況は異なるため、サプライチェーン全体でセキュリティ対策に取り組む企業においては、OT環境の状況に沿った運用が必須です。SCADAfenceはOT環境を、最小単位である機器から、機器をグルーピングしたサイトという単位で、上記に挙げた自動的なスコアリング機能を適用できます。

-

IPアドレスを中心としたOT機器単位でのスコアリング

-

複数のOT機器をグルーピングしたサイト単位でのスコアリング

仮に自社の環境のセキュリティ対策への成熟度が環境や部門によって多様であっても、きめ細かくゴール設定やダッシュボードで可視化できることで、足並みをそろえた状態でセキュリティフレームワークの導入を開始できると考えています。

適用する単位でポリシー構成を指定 (SCADAfence Platform)

適用する単位でポリシー構成を指定 (SCADAfence Platform)

ホワイトペーパー配信中です。

関連するホワイトペーパー「制御システム=OT向けセキュリティフレームワークの実装を成功させるポイントとは」も絶賛配信中です。SCADAfenceはOT機器へのセキュリティ対策を考えなければなくなったとき、ゼロから独自に考えるよりも、セキュリティフレームワークの適用をしてみることを1つの指針として考えていますが、特にその実装に注力してご提案しています。その詳細もご案内しておりますので、是非ともご一読下さい。